AWSアカウントを作りました!さてと、日常の開発では、ルートユーザの権限が強すぎので、管理ユーザを作って運用するのが一般的かと思います。早速作って行きましょう!あれ?「IAM Identity Center」というやつがいるんですけど、これは何?

概要

AWSのマネージャーコンソール(以降マネコン)のサービスでIAMで検索したら、IAM以外に「IAM Identity Center」というのもあり、どうも運用管理ユーザを作るには、この「IAM Identity Center」を使うべきのような説明書いてますが、現時点のネット情報では、運用管理ユーザについて書いてる情報ほぼIAM一色でした。

どんなもん?と思い、一応公式情報頼りにベストプラクティスでできたはずですので、このやり方について書き残します。

IAM Identity Center を有効化

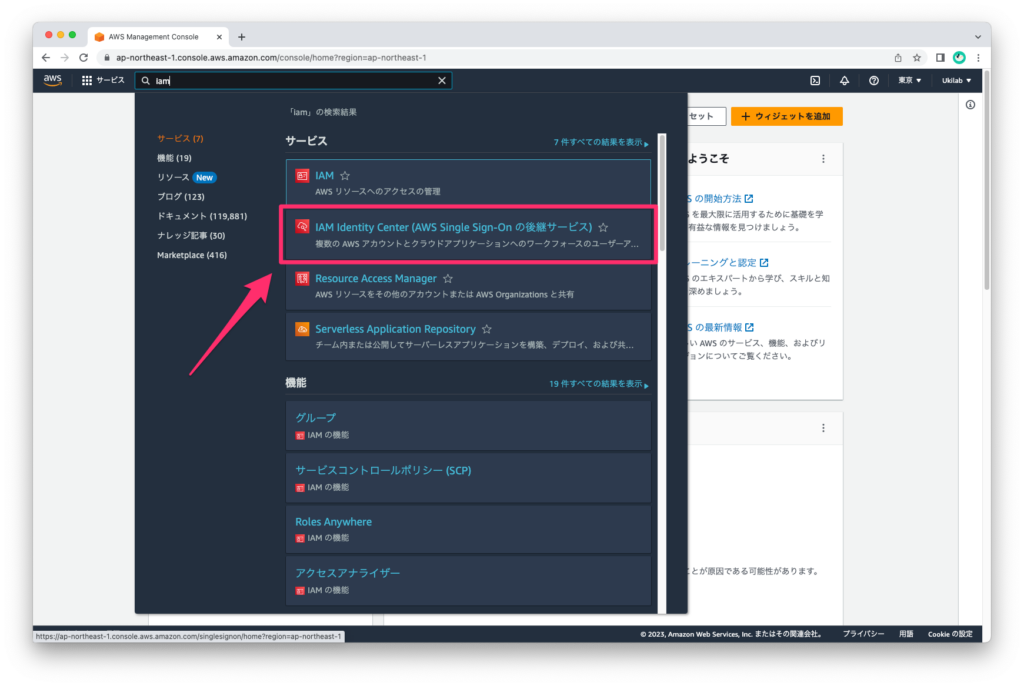

- ルートユーザでマネコンにログインし、次のようにIAMで検索します。

検索結果にある「IAM Identity Center (AWS Single Sign-on の後継サービス)」を選択します。

- 次のようにIAM Identity Center を有効化の「有効にする」ボタンを押します。

- IAM Identity Center を有効化後の画面は次のようになると思われます。

※公式ステップ 1: IAM Identity Center を有効にするでは、組織の作成のステップがあり、私の場合は既に作成済みですので、これに関する説明は割愛します。 - 公式ステップ 2: ID ソースを選択するとありますが、「Identity Center ディレクトリ」を使う場合、デフォルトはそれになってますので、デフォルトのソースを使う場合、このステップは実質何もしなくて良いです。

ユーザの追加

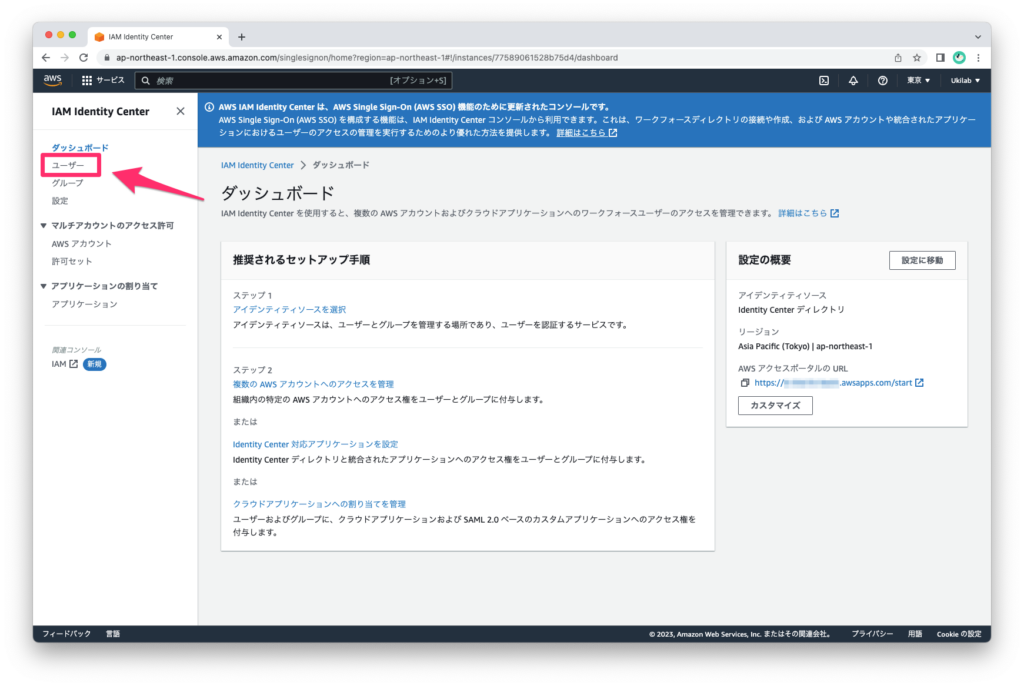

- 次のように左側のメニューから「ユーザー」を選択します。

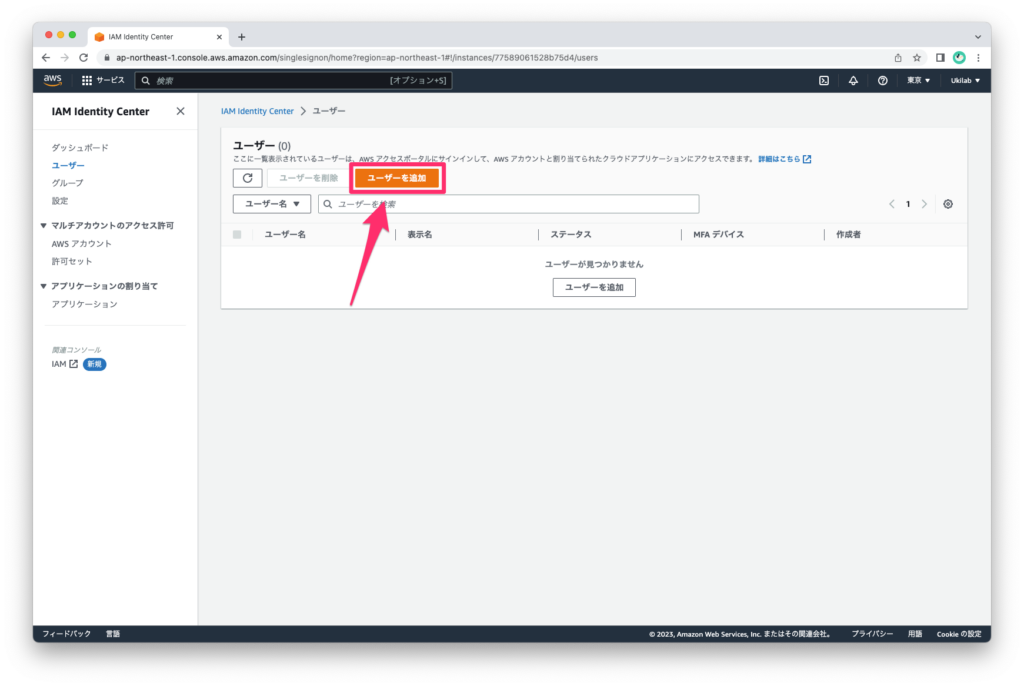

- 次のようにメニューにある「ユーザーを追加」を押します。

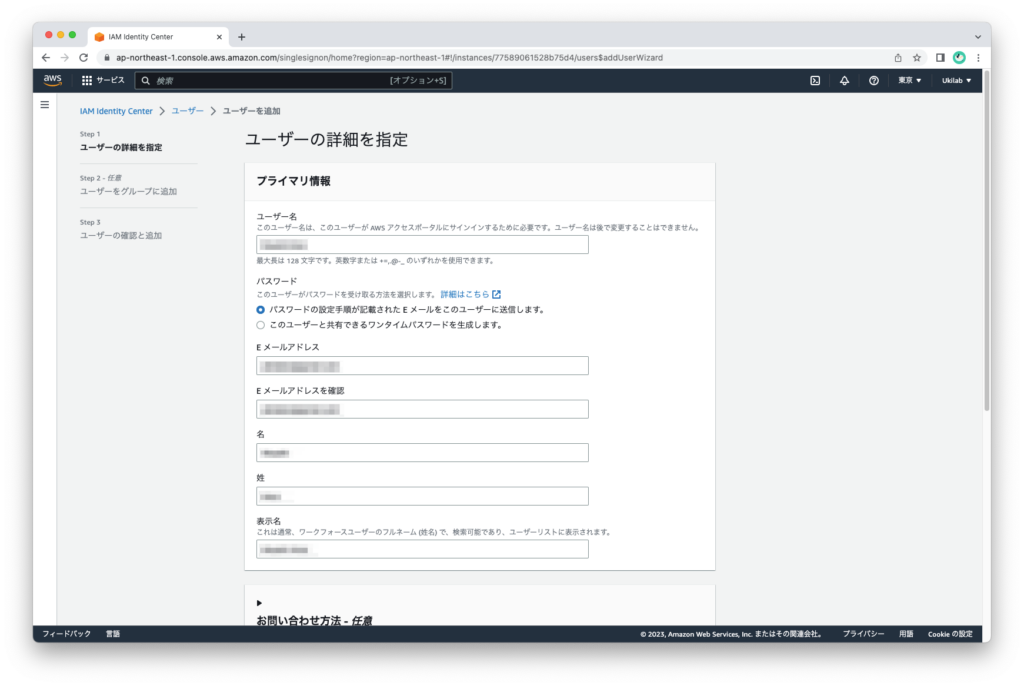

- 次のようにユーザ情報を入力します。入力終わったら、「次へ」ボタンを押します。

※任意項目は一旦入力なしで行きます。

- 次の画面は以下のように「ユーザーをグループに追加」になります。

グループも任意ですので、一旦スルーして下記のように次へ行きます。

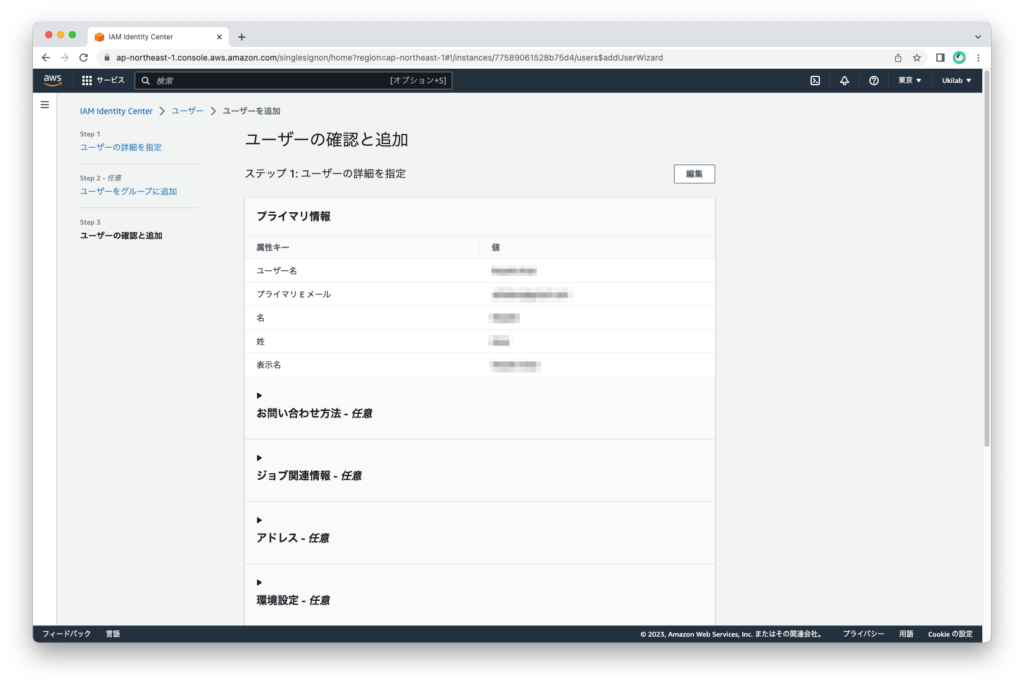

- 次の画面は以下のように確認画面になります。

問題なければ、画面下部にある「ユーザーを追加」ボタンを押してユーザの追加が完了になります。

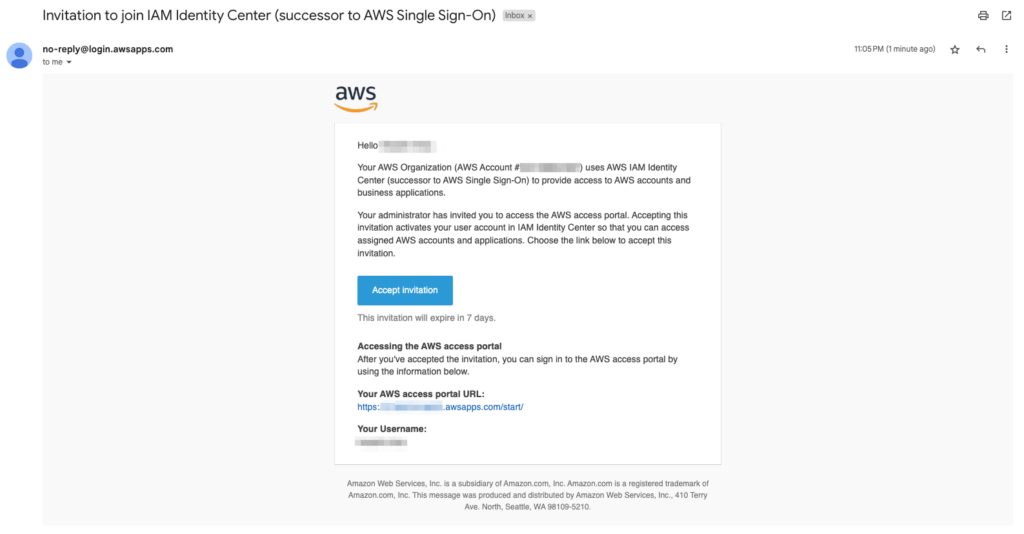

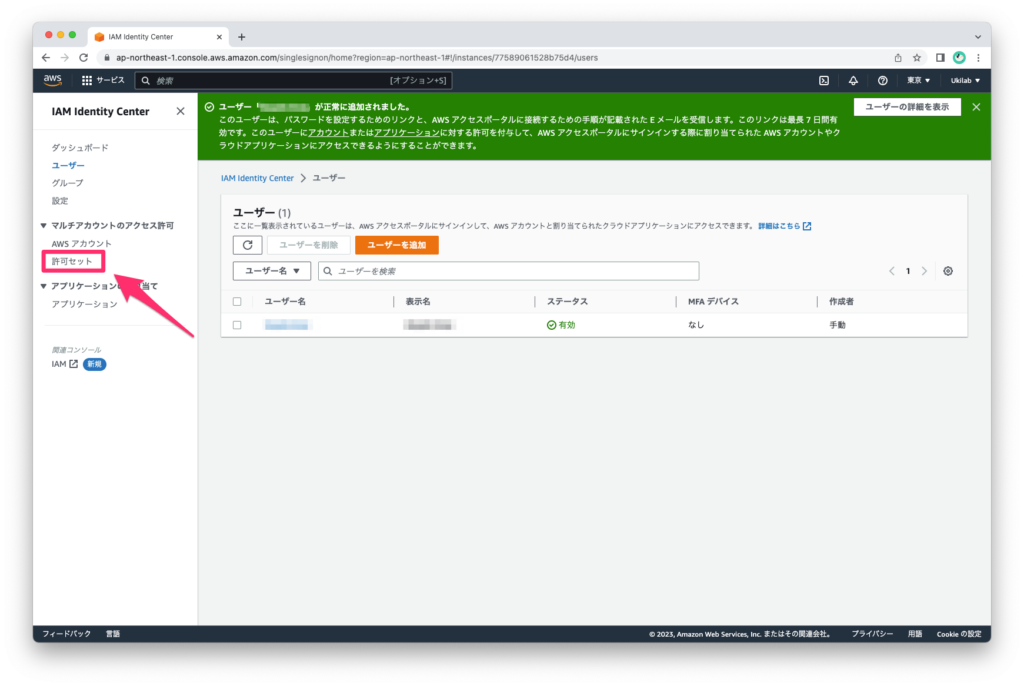

- 作成完了後、画面はユーザ一覧に戻り、追加したユーザには次のようなメールが届きます。

公式では、「招待を承認」を選択する手順として書いてますが、同じブラウザだとルートユーザのセッションが切れてしまうので、ここ紹介する「管理者権限付与」終わるまで、メールは一旦そのままにしておきましょう。

管理者許可セット作成

- 次のように左側のメニューから「許可セット」を選択します。

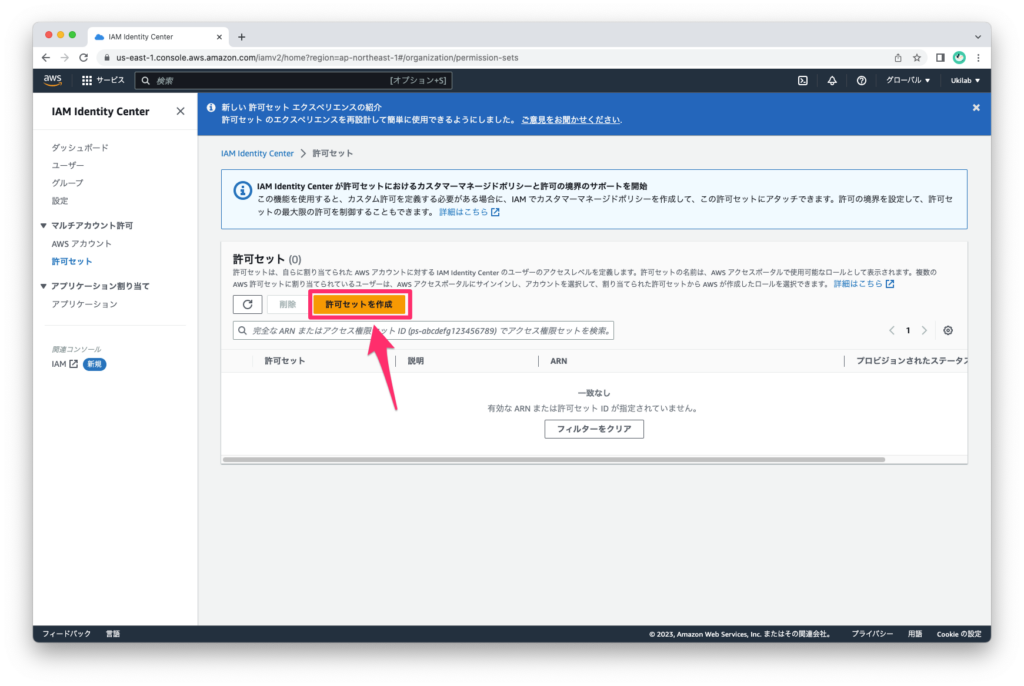

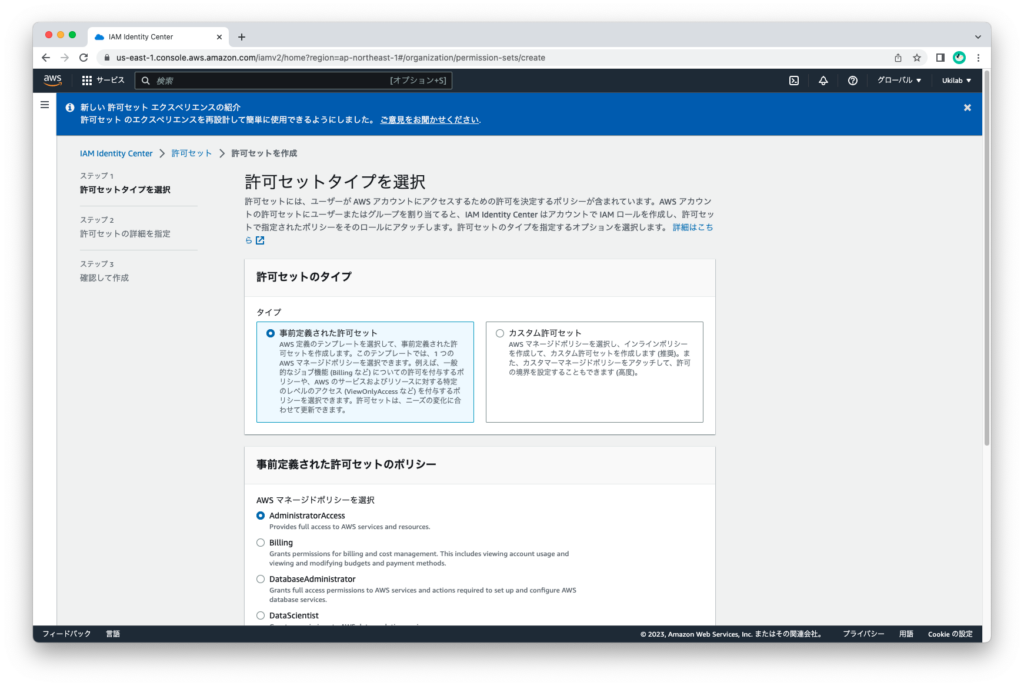

- 許可セット画面で次のように「許可セットを作成」を押します。

- 許可セットタイプを選択画面ではデフォルトで選択された「事前定義された許可セット」と「AdministratorAccess」のまま、画面下部の「次へ」を押します。

- 許可セットの詳細を指定画面でも、とりあえず次のようにデフォルトのまま、次へ行きます。

- 次の画面は以下のように確認画面になります。

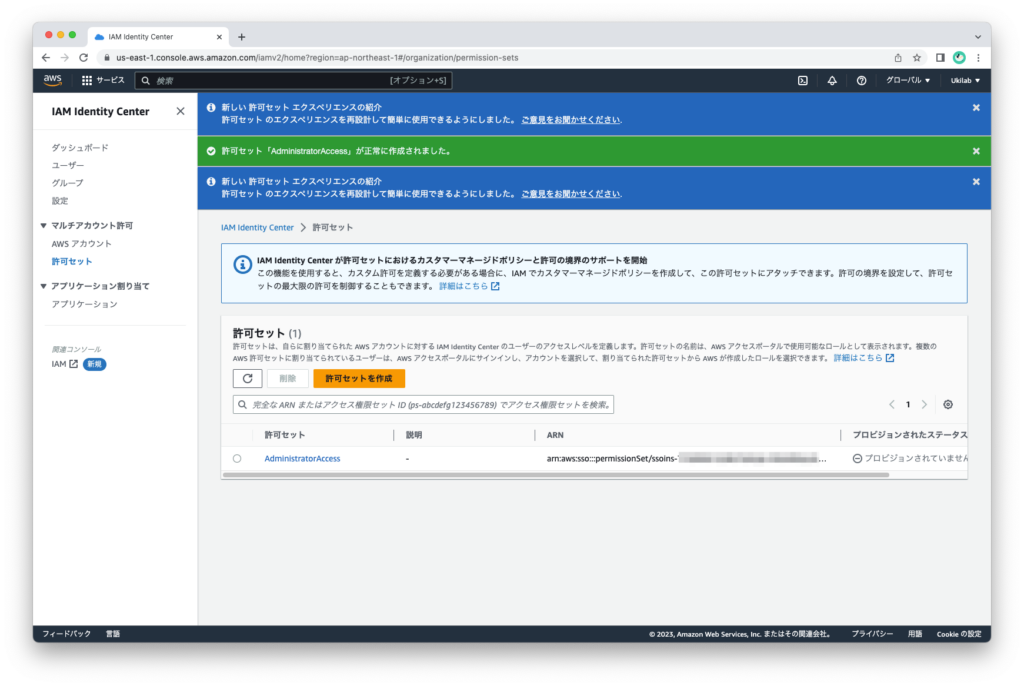

問題なければ、画面下部にある「作成」ボタンを押して許可セットの作成が完了になります。

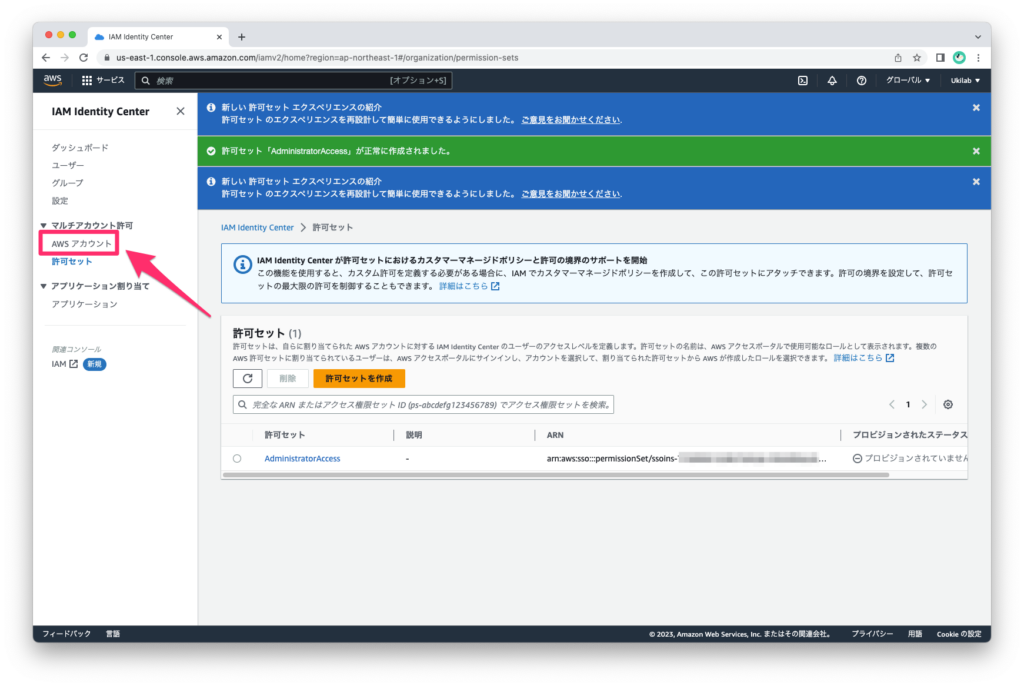

- 許可セット作成したら、一覧画面に戻り、次のようになります。

管理者権限付与

- 次のように左側のメニューから「AWSアカウント」を選択します。

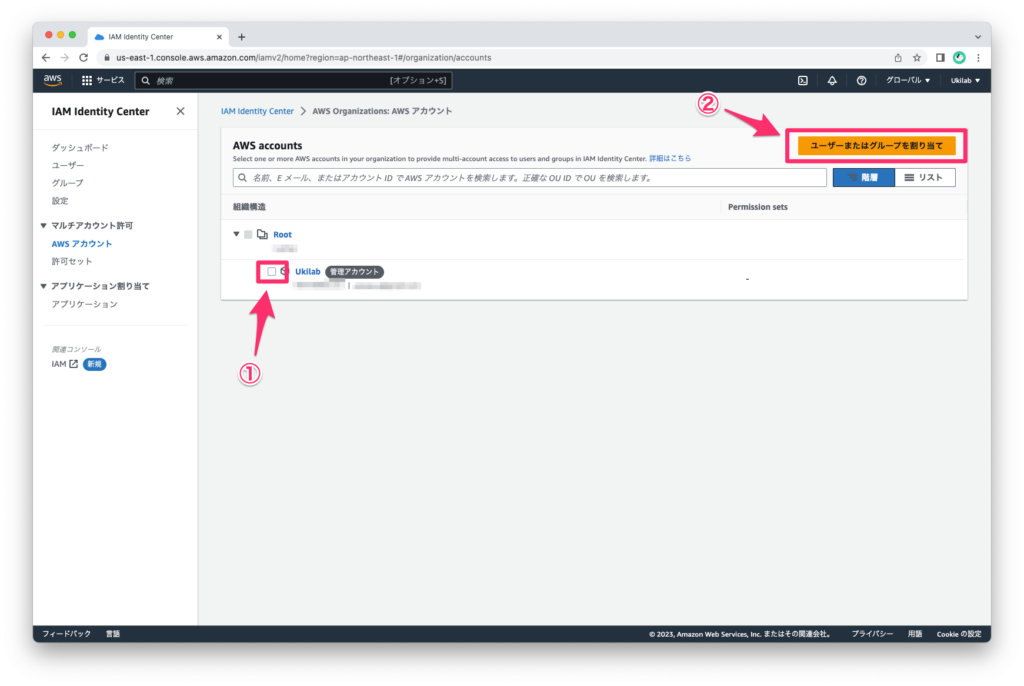

- 組織構造画面で次のように、①組織名先頭にあるチェックボックスにチェックを入れ、②「ユーザーとグループの割り当て」を選択します。

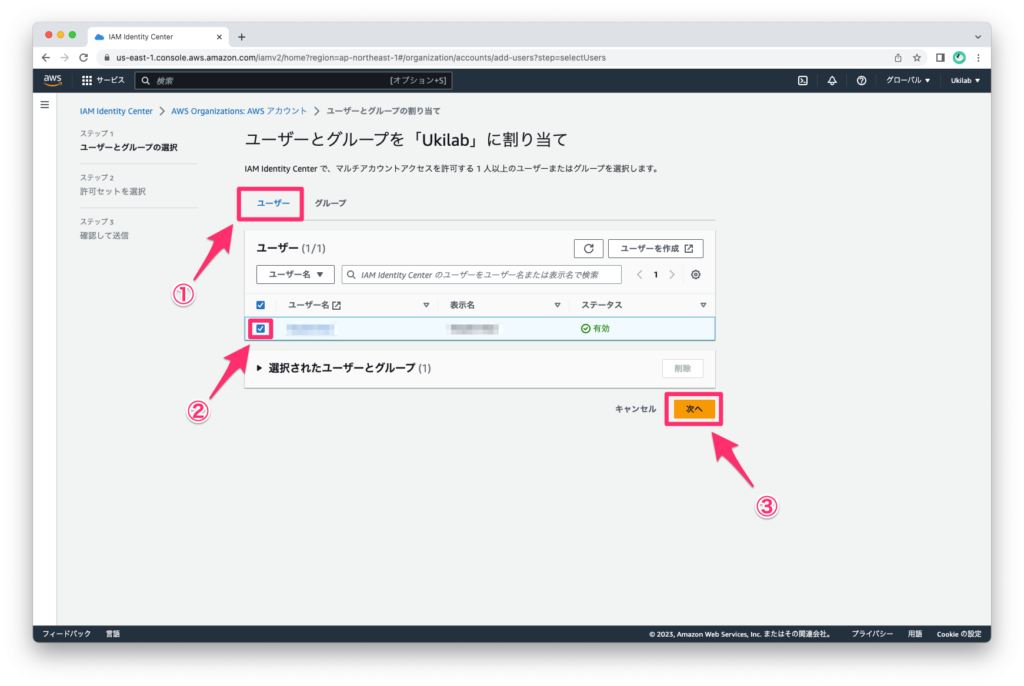

- ユーザーとグループの割り当て画面で次のように、①ユーザータブに切り替えを入れ、②付与したいユーザ先頭のチェックを入れ、③次へ行きます。

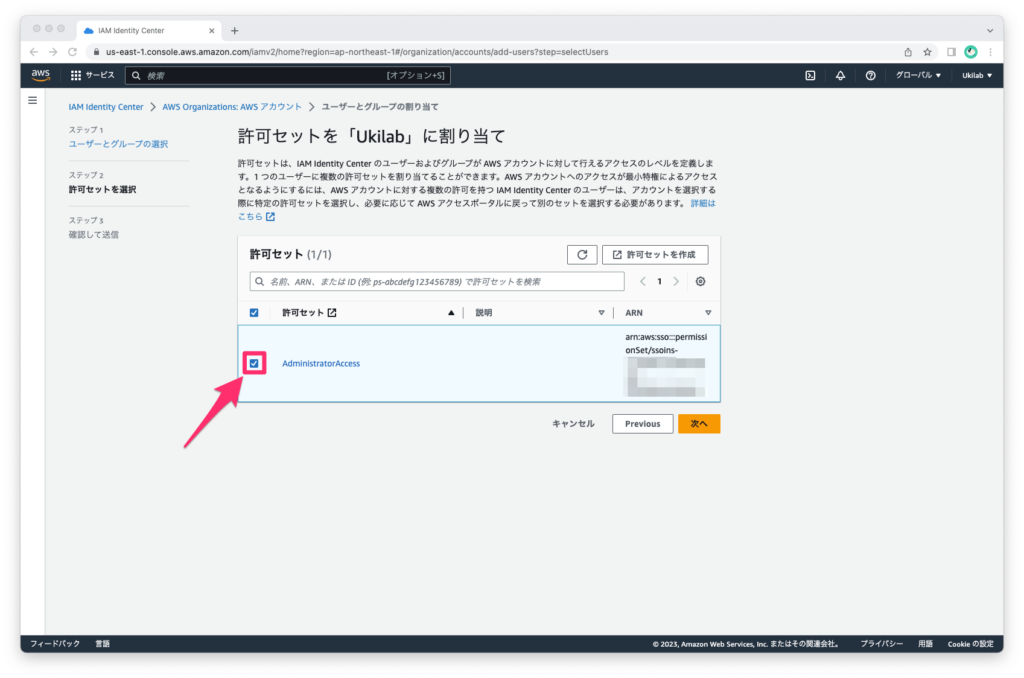

- 許可セット割り当て画面で次のように付与したい許可セット先頭のチェックを入れ、次へ行きます。

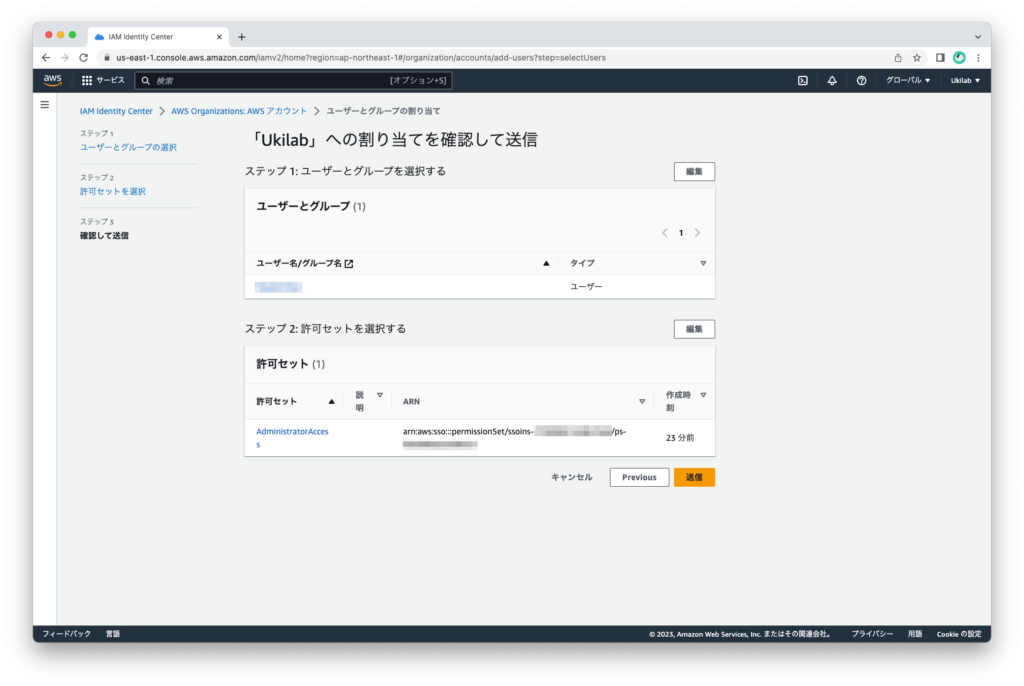

- 確認画面で内容確認し問題なければ「送信」ボタンを押します。

- しばらくすると、AWSアカウント画面に戻ります。

画面上部には次のような文言は表示されると思います。AWS アカウントが正常に再プロビジョニングされ、更新された許可セットがアカウントに適用されました。

管理者ユーザ承認

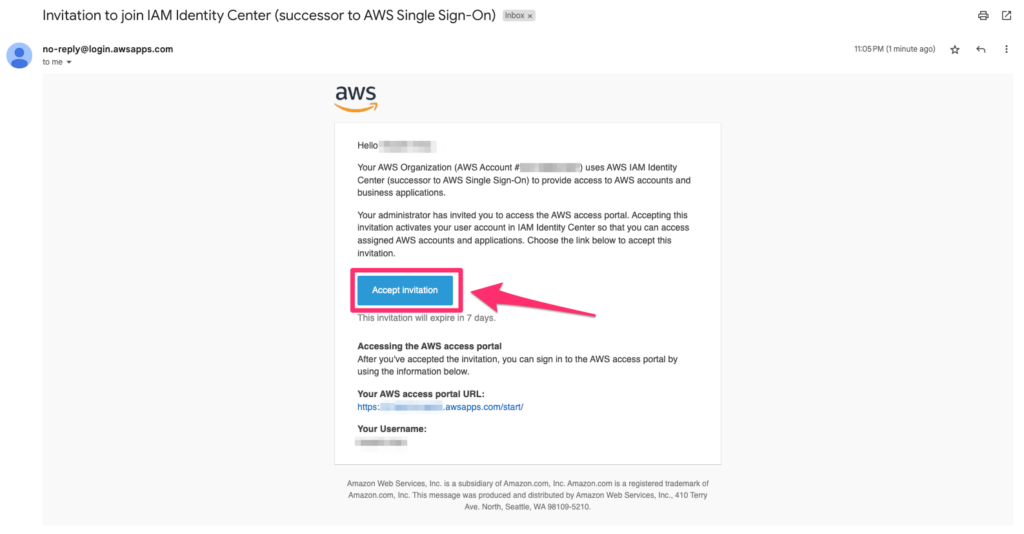

- ユーザの追加手順の最後に届いたメールを開き、次のように「Accept Invitation」をクリックします。

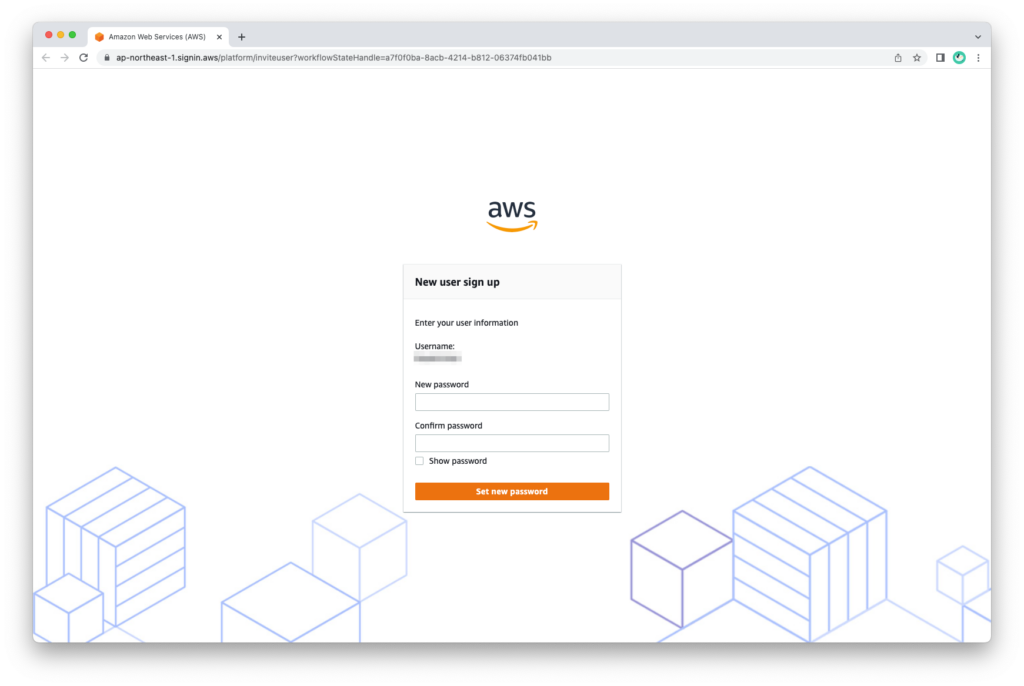

- ブラウザで次のような画面が表示されます。

新しいパスワードを設定します。

- 設定終わると、ログイン画面になりますので、そこにユーザ名とパスワードを順番に入力すればログインできます。

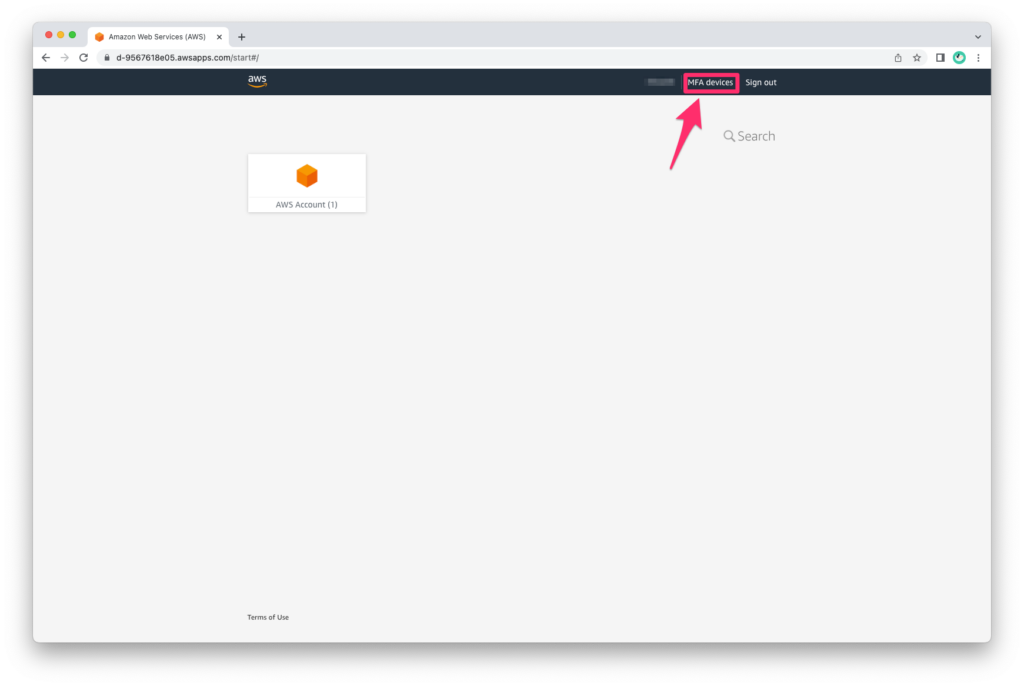

- 問題なくログインできれば、次のような画面表示されます。

ここまで来れば、あとは「AWS Account(1)」のところから組織を選んだら、マネコンに行ったり、CLIのアクセスキーを確認できますので、作成したユーザは管理者として一通り使えるはずです。

セキュリティ上、MFAの登録が推奨されますので、画面上部メニューにある「MFA devices」から登録するといいでしょう。

おまけ

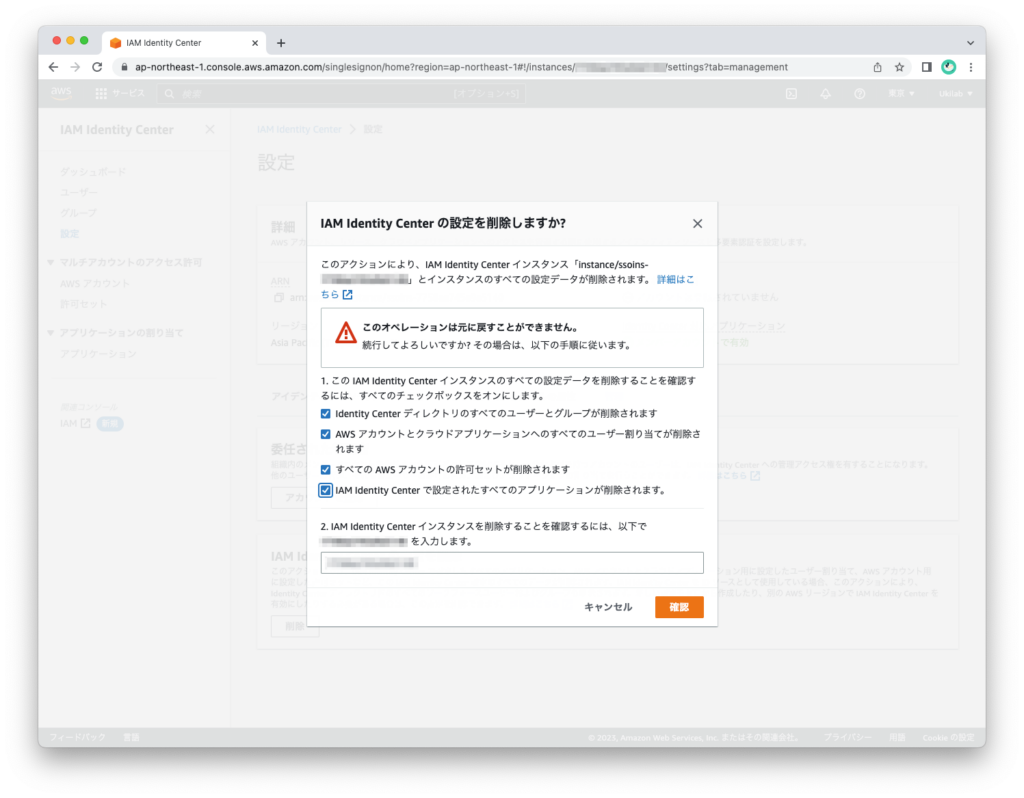

この記事を作るため、既に作ったものを全部削除してます。

実際削除することはそうそうないと思いますので、IAM Identity Centerの設定削除する際の怖い画面をここでお見せします。

こんな感じになります。

※書いたあとに思ったんですが、最後の削除押さなければ、消されることないので、この画面見るなら、いつだってできますね!

コメントを残す